Der Einsatz mobiler Geräte im Unternehmen birgt Sicherheitsrisiken. Oft greifen auf ihnen herkömmliche Sicherheitsvorkehrungen der IT nicht. Problematisch ist außerdem, wenn Geräte privat und beruflich genutzt werden. Mit diesen sieben Regeln bleibt die Sicherheit gewahrt.

Mobiles Arbeiten hat sich etabliert. Mitarbeiter greifen ganz selbstverständlich mit ihren Smartphones oder Tablets auf Unternehmensdaten zu. Damit sind die mobilen Systeme aber auch für Cyberkriminelle interessant geworden. Oft haben Angreifer gerade hier leichtes Spiel, denn diese Geräte werden häufig in unsicheren Umgebungen betrieben, und herkömmliche Sicherheitsvorkehrungen der IT greifen nicht. Vielen Unternehmen sind die besonderen Risiken auch gar nicht bewusst.

BYOD - aber mit Sicherheit

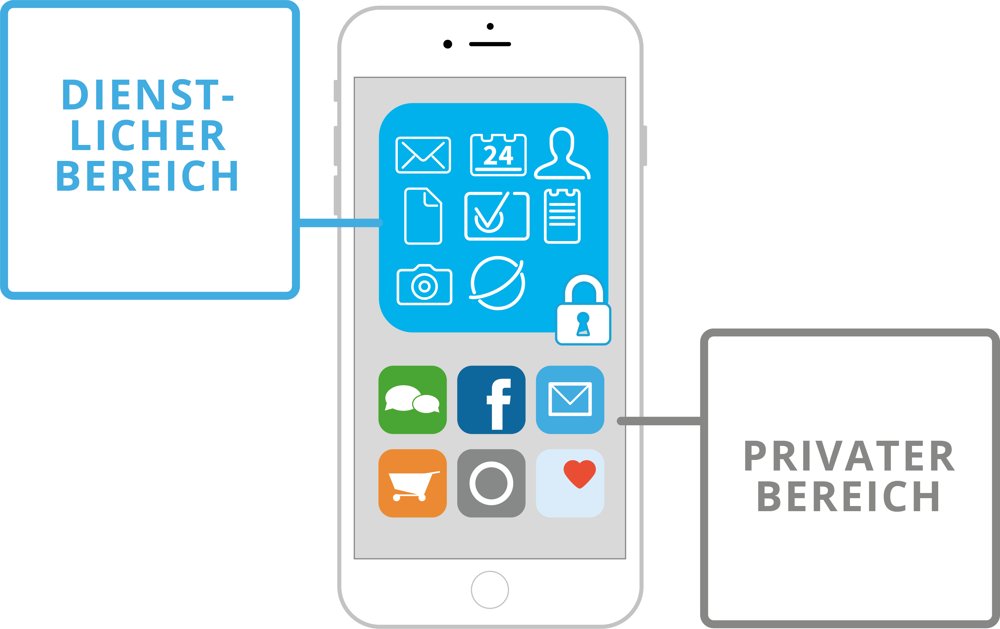

Dies gilt besonders für den Einsatz privater mobiler Geräte in Unternehmen (Bring Your Own Device – BYOD). Hier besteht das zusätzliche Risiko, dass private und geschäftliche Daten vermischt werden. Zudem hat die IT schon aus datenschutzrechtlichen Gründen keine Kontrolle über die privaten Daten und Apps des jeweiligen Nutzers. Nicht zuletzt, wenn die Mitarbeiter auf betrieblich genutzten Smartphones und Tablets beliebte Kommunikations-Apps wie WhatsApp oder Facebook verwenden, müssen Unternehmen sicherstellen, dass die Sicherheitsvorschriften trotzdem eingehalten werden.

Neue Herausforderungen durch DSGVO

Zusätzlich kommen mit der im Mai 2018 in Kraft tretenden EU-Datenschutz-Grundverordnung (EU-DSGVO) verschärfte Compliance- und Sicherheitsanforderungen auf die Unternehmen zu, die sich natürlich auch auf betrieblich genutzte Smartphones und Tablets erstrecken. Nur wenn sich Unternehmen dieser speziellen Risiken bewusst sind, können sie sich effektiv schützen. Dabei ist es ohne großen Aufwand möglich, mobile Geräte im Unternehmen sicher zu nutzen. Sicherheitsspezialist Virtual Solution hat die wichtigsten Regeln dafür zusammengefasst.

- Grundsätzlich müssen Mitarbeiter für die Risiken, die aus dem Betrieb mobiler Geräte entstehen, sensibilisiert und geschult werden. Dazu gehört beispielsweise auch die Verwendung sicherer Passwörter.

- Bei vielen mobilen Systemen sind die Nutzer selbst für das Einspielen von Updates verantwortlich; veraltete Anwendungen sind immer ein Einfallstor für Angreifer. Daher müssen Unternehmen darauf achten, dass alle betrieblich genutzten mobilen Systeme up to date sind.

- Auf den Mobilgeräten muss eine strikte Trennung von betrieblichen und privaten Daten erfolgen. Unternehmensdaten und -anwendungen müssen sich immer in einem abgeschotteten Bereich (Container) des Endgerätes befinden. Andere Apps dürfen keinen Zugriff auf Daten im Container haben, beispielsweise darf WhatsApp keine Kontaktdaten übernehmen.

- Solche Container sollten in ihrem geschützten Bereich alle wesentlichen Office-Funktionen abdecken: E-Mail, Kontakte, Kalender, Aufgaben, Bearbeitung von Dokumenten, Internetzugriff und Kamera. Aus dem Container muss der Mitarbeiter zudem sicher auf Unternehmensressourcen zugreifen können, beispielsweise Intranet oder Fileshare. Es darf für die Nutzer keinen Grund geben, Apps außerhalb des Containers betrieblich zu verwenden.

- Die Daten im Unternehmensbereich müssen sowohl auf dem Gerät als auch während der Übertragung durchgängig verschlüsselt sein.

- Die IT-Administration muss in der Lage sein, die Daten des Containers aus der Ferne zu löschen, wenn ein Gerät verloren oder entwendet wird.

- Alle Sicherheitsvorkehrungen müssen so gestaltet sein, dass sie den Mitarbeiter in seiner Tätigkeit möglichst nicht einschränken – nur praxistaugliche Sicherheit wird ernsthaft verwendet; so werden beispielsweise aufwändige manuelle Verschlüsselungsverfahren von den Nutzern in der Regel umgangen.